Contenuto

In questo articolo: Uso di Zenmap Uso di CommandSiteReferences

Sei un po 'preoccupato che la tua rete o la rete della tua azienda abbiano delle falle nella sicurezza? Una rete è al sicuro dal momento in cui nessuno può entrare senza essere stato invitato. Questo è uno degli aspetti fondamentali della sicurezza della rete. Per essere sicuri, esiste uno strumento gratuito: Nmap (per "Network Mapper"). Questo strumento rivede e il tuo hardware e la tua connessione per rilevare cosa non va. Pertanto, esegue un controllo delle porte utilizzate o meno, verifica i firewall, ecc. Gli specialisti della sicurezza della rete utilizzano questo strumento quotidianamente, ma puoi fare lo stesso seguendo i nostri consigli che iniziano subito nel passaggio 1.

stadi

Metodo 1 Utilizzando Zenmap

-

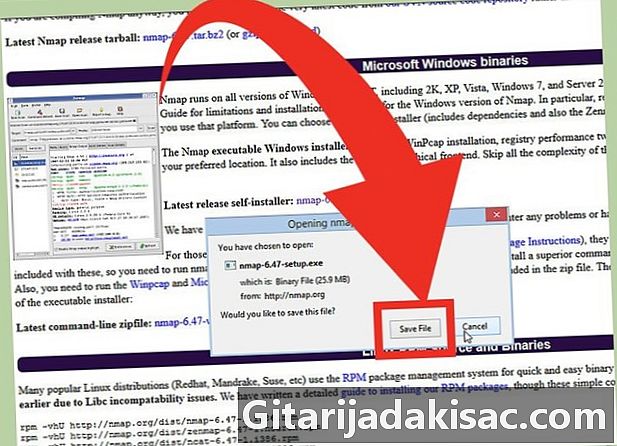

Scarica il programma di installazione di Nmap. È disponibile gratuitamente sul sito Web dello sviluppatore. È sempre meglio cercare un programma sul sito dello sviluppatore, quindi evitiamo molte spiacevoli sorprese, come i virus. Scaricando il programma di installazione di Nmap, caricherai anche Zenmap, l'interfaccia grafica di Nmap, più comoda per chi ha un comando di controllo scadente.- Zenmap è disponibile per Windows, Linux e Mac OS X. Sul sito Nmap troverai tutti i file per ciascuno di questi sistemi operativi.

-

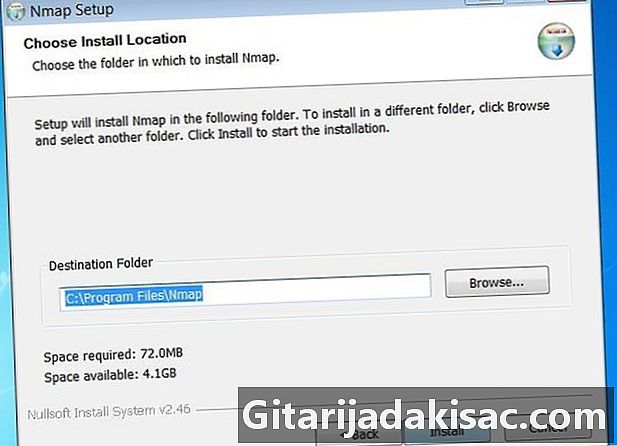

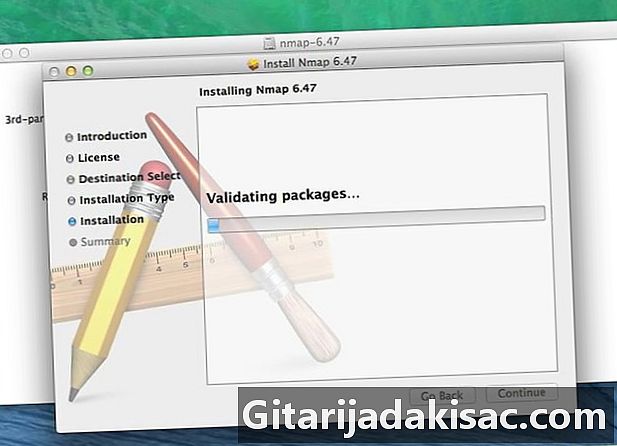

Installa Nmap. Esegui il programma di installazione una volta caricato. Ti verrà chiesto di scegliere i componenti che desideri installare. Se desideri beneficiare della pertinenza di Nmap, ti consigliamo di deselezionare nessuno. Sii senza paura! Nmap non installa alcun adware o spyware. -

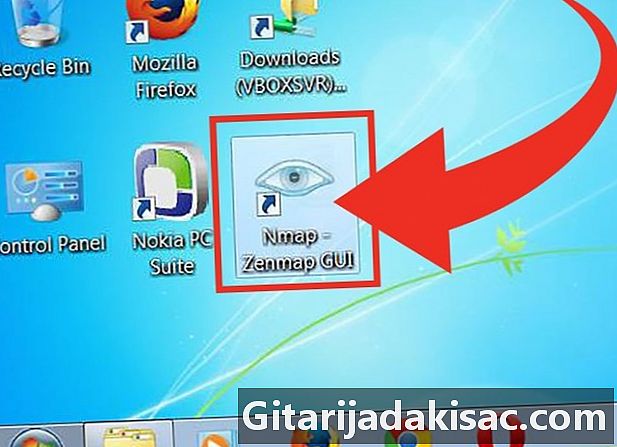

Esegui l'interfaccia grafica "Nmap - Zenmap". Se non hai toccato le impostazioni predefinite, dovresti vedere un'icona sul desktop. Altrimenti, guarda nel menu Avvio. Basta aprire Zenmap per avviare il programma. -

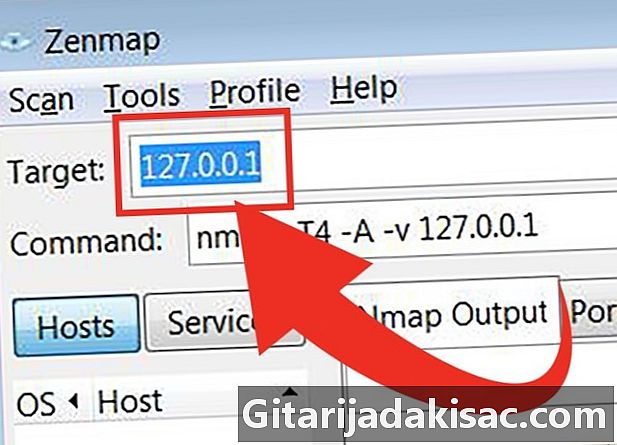

Immettere la destinazione che funge da supporto per la scansione. Zenmap ti consente di avviare facilmente una scansione. Il primo passo è scegliere un target, ovvero un indirizzo Internet. È possibile inserire un nome di dominio (ad esempio esempio.com), un indirizzo IP (ad esempio 127.0.0.1), un indirizzo di rete (ad esempio 192.168.1.0/24) o qualsiasi combinazione da questi indirizzi .- A seconda dell'obiettivo e dell'intensità selezionati, la scansione Nmap può causare una reazione dal proprio ISP (provider di servizi Internet) perché si sta entrando in acque pericolose. Prima di qualsiasi scansione, controlla che ciò che stai facendo non sia illegale e non violi i termini e le condizioni del tuo ISP. Questo vale solo quando il tuo target è un indirizzo che non ti appartiene.

-

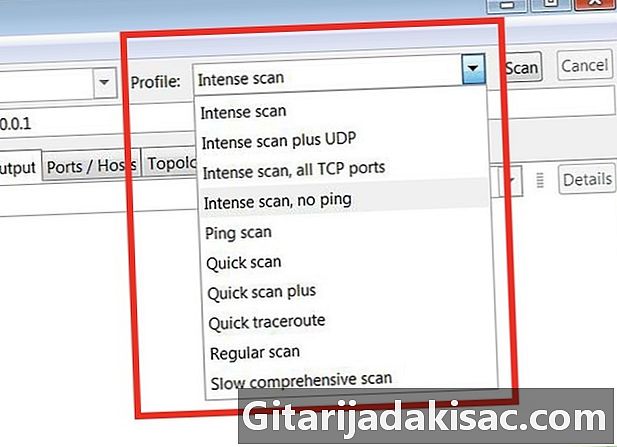

Scegli un profilo daudit. Per profilo, intendiamo audit predefiniti che soddisfano le aspettative del maggior numero. Pertanto, non ci preoccupiamo di impostare parametri complessi e lunghi nel prompt dei comandi. Scegli il profilo adatto alle tue esigenze:- Scansione intensa ("Audit intensivo") - Questo è un controllo completo che esamina il sistema operativo, la sua versione, il percorso ("traceroute") preso in prestito da un pacchetto di dati, una scansione di script. L'invio dei dati è intenso, limitante e aggressivo, e questo per un lungo periodo di tempo. Questo esame è considerato molto invadente (possibile reazione dell'ISP o del bersaglio).

- Ping scan ("Ping audit") - questa specifica consente di determinare se gli host sono online e di misurare il flusso di dati trascorso. Non esegue la scansione di nessuna delle porte.

- Scansione rapida - Questa è un'impostazione per analizzare rapidamente, tramite spedizioni massicce di pacchetti per un periodo di tempo, gli unici porti selezionati.

- Scansione regolare ("Audit classico") - Questa è l'impostazione di base. Restituirà semplicemente il ping (in millisecondi) e riporterà le porte aperte della destinazione.

-

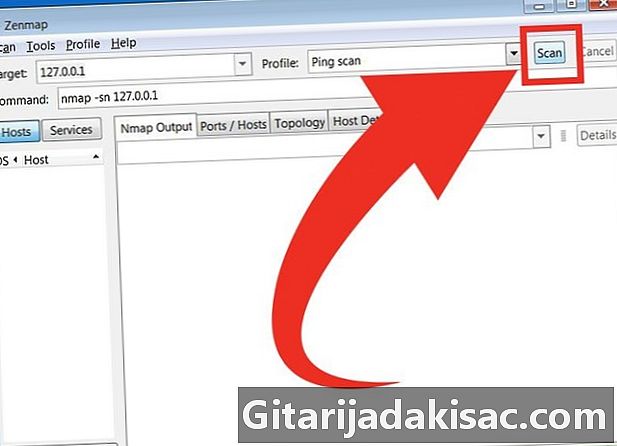

Clicca su scansione per iniziare l'esame. I risultati appariranno sotto la scheda Uscita Nmap. La durata dello studio varia in base al profilo scelto, alla distanza geografica dell'obiettivo e alla struttura della sua rete. -

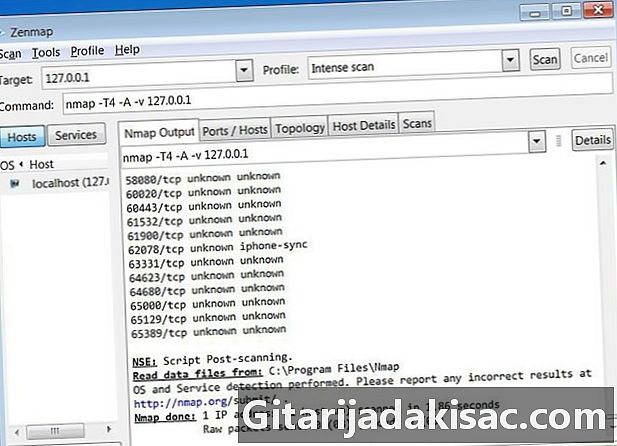

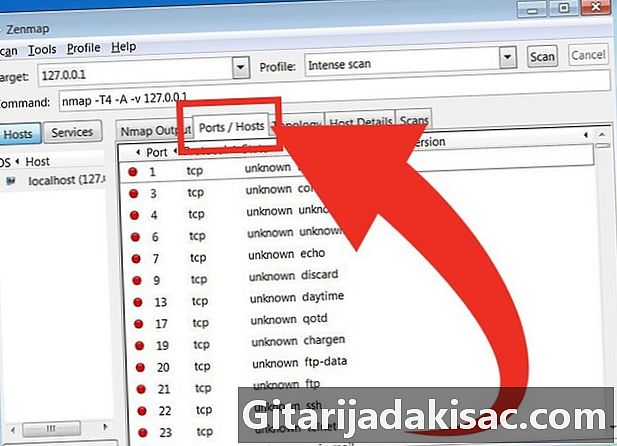

Leggi i risultati Una volta completato il controllo, vedrai Nmap completata (Nmap completata) nella parte inferiore della pagina collegata alla scheda Uscita Nmap. I risultati vengono visualizzati, a seconda della recensione richiesta. Lì, vengono visualizzati assolutamente tutti risultati, senza distinzioni. Se vuoi risultati per rubriche, devi usare le altre schede, tra cui:- Porte / Host (PortsHôtes) - In questa scheda troverai le informazioni risultanti dall'esame dei porti e i relativi servizi.

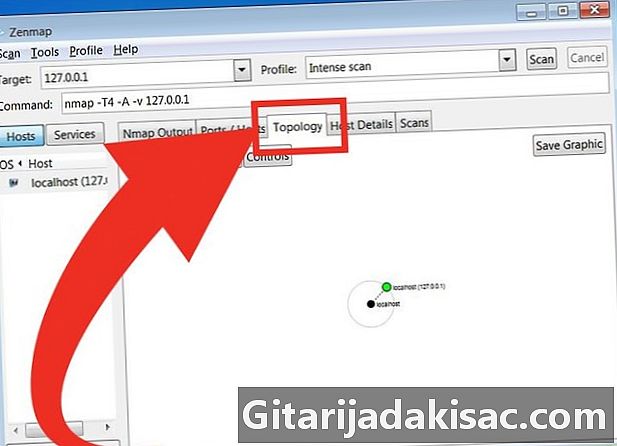

- Topologia (Topologia di rete) - Questa scheda mostra il grafico del "percorso" eseguito durante il test. Sarai quindi in grado di vedere i nodi incontrati sul percorso per raggiungere l'obiettivo.

- Dettagli host (Colazione / dettagli) - Questa scheda consente di conoscere tutto sulla destinazione, il numero di porte, gli indirizzi IP, i nomi di dominio, il sistema operativo ...

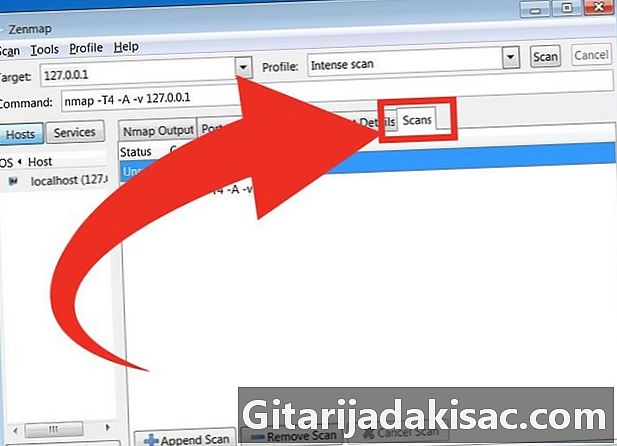

- scansioni - In questa scheda, sarai in grado di leggere tutti i comandi digitati durante gli esami precedenti. Pertanto, è possibile riavviare rapidamente un nuovo test modificando le impostazioni di conseguenza.

- Porte / Host (PortsHôtes) - In questa scheda troverai le informazioni risultanti dall'esame dei porti e i relativi servizi.

Metodo 2 Utilizzo del prompt dei comandi

- Installa Nmap. Prima di utilizzare Nmap, è necessario installarlo per avviarlo dalla riga di comando del sistema operativo. Nmap occupa poco spazio sul disco rigido ed è gratuito (da caricare sul sito dello sviluppatore). Ecco le istruzioni in base al sistema operativo in uso:

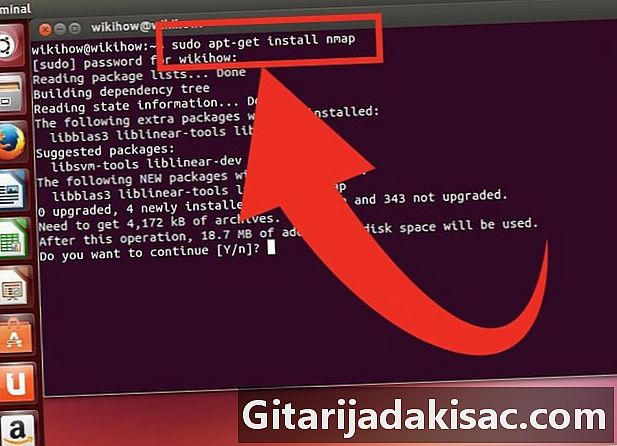

- Linux - Scarica Nmap da un repository APT e installalo. Nmap è disponibile sulla maggior parte dei repository Linux. Per fare ciò, inserisci il comando corrispondente alla tua distribuzione:

- per Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bit) ORrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bit) - per Debian, Ubuntu

sudo apt-get install nmap

- per Red Hat, Fedora, SUSE

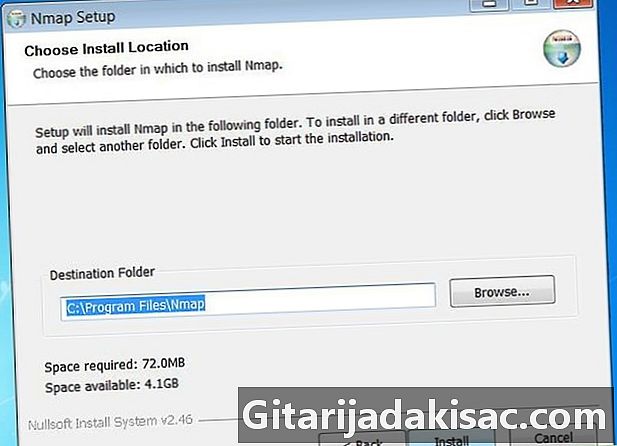

- finestre - Scarica il programma di installazione di Nmap. È gratuito sul sito Web dello sviluppatore. È sempre meglio cercare un programma sul sito dello sviluppatore, quindi evitiamo molte spiacevoli sorprese, come i virus. Il programma di installazione consente di installare rapidamente gli strumenti di comando online di Nmap senza preoccuparsi di decomprimere la cartella corretta.

- Se non si desidera la GUI Zenmap, deselezionare una casella durante l'installazione.

- Mac OS X - Scarica l'immagine del disco Nmap. È gratuito sul sito Web dello sviluppatore. È sempre meglio cercare un programma sul sito dello sviluppatore, quindi evitiamo molte spiacevoli sorprese, come i virus. Utilizzare il programma di installazione integrato per installare Nmap in modo semplice e pulito. Nmap funziona solo su OS X 10.6 o successivo.

- Linux - Scarica Nmap da un repository APT e installalo. Nmap è disponibile sulla maggior parte dei repository Linux. Per fare ciò, inserisci il comando corrispondente alla tua distribuzione:

- Apri il tuo prompt dei comandi. I comandi Nmap vengono digitati nel prompt dei comandi e i risultati vengono visualizzati man mano che si procede. Laudit può essere modificato tramite variabili. È possibile eseguire un controllo da qualsiasi directory.

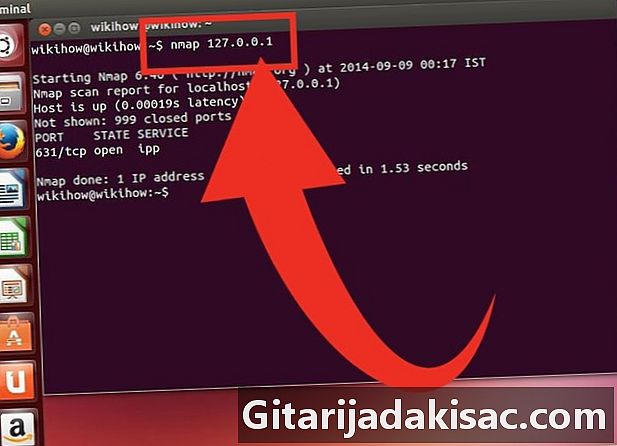

- Linux - Aprire il terminale se si utilizza una GUI per la distribuzione Linux. La posizione del terminale varia in base alla distribuzione.

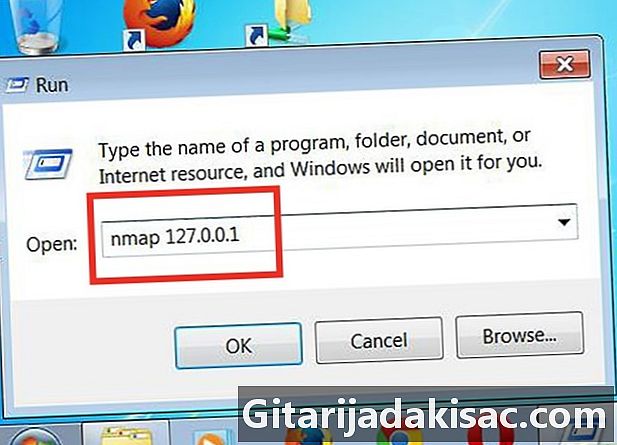

- finestre - L'accesso avviene premendo contemporaneamente il tasto finestre e il tocco R, quindi digiti cmd nel campo eseguire. In Windows 8, devi premere contemporaneamente il tasto finestre e il tocco X, quindi selezionare Prompt dei comandi nel menu. È possibile eseguire un controllo Nmap da qualsiasi directory.

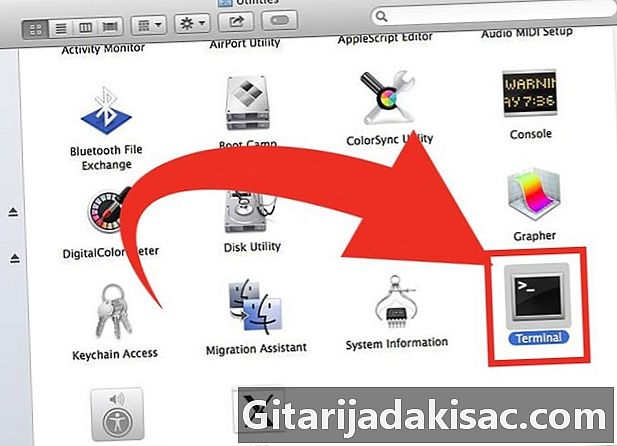

- Mac OS X - Apri utente terminale situato nella sottocartella Utilità del file applicazioni.

- Linux - Aprire il terminale se si utilizza una GUI per la distribuzione Linux. La posizione del terminale varia in base alla distribuzione.

-

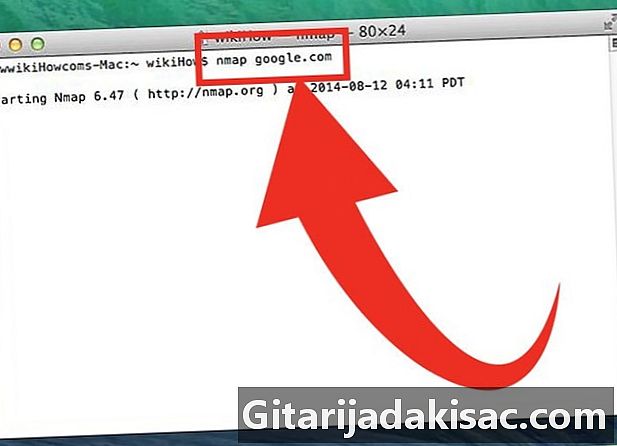

Esegui un controllo delle porte del tuo target. Per avviare un controllo classico, digitareNmap. Effettuerai il ping del target e testerai le sue porte. Questo tipo di audit viene individuato molto rapidamente. Il rapporto verrà visualizzato sullo schermo. Devi giocare con la barra di scorrimento (a destra) per vedere tutto.- A seconda del target scelto e dell'intensità del sondaggio (quantità di pacchetti inviati per millisecondo), l'audit Nmap potrebbe causare una reazione da parte del proprio ISP (provider di accesso a Internet), quando ci si immette in acque pericolose. Prima di qualsiasi scansione, controlla che ciò che stai facendo non sia illegale e non violi i termini e le condizioni del tuo ISP. Questo vale solo quando il tuo target è un indirizzo che non ti appartiene.

-

Modifica l'audit originale. Ci sono variabili che possono essere digitate nel prompt dei comandi per modificare i parametri dello studente. Avrai più dettagli o meno. La modifica delle variabili altera il livello di intrusione dello studente. È possibile digitare più variabili una dopo l'altra, purché le si separi per uno spazio. Sono posizionati davanti al bersaglio, come segue:Nmap.- -sS - Questa è l'impostazione per un esame SYN (semi-aperto). È meno invadente (e quindi meno rilevabile!) Di un controllo classico, ma richiede più tempo. Oggi molti firewall sono in grado di rilevare esami di tipo -sS.

- -sn - Questa è l'impostazione per un ping. Le porte di Laudit sono disabilitate e saprai se il tuo host è online o meno.

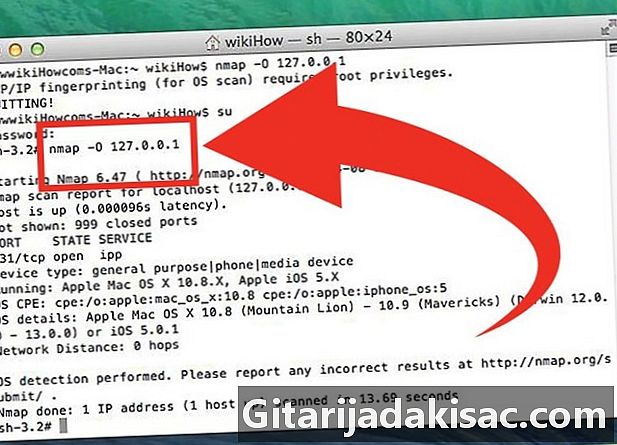

- -O - Questa è l'impostazione per determinare il sistema operativo. Pertanto, conoscerai il sistema operativo del tuo target.

- -A - Questa variabile attiva alcuni dei controlli più comuni: rilevamento del sistema operativo, rilevamento della versione del sistema operativo, scansione degli script e percorso prestato.

- -F - Con questa variabile, ci si trova in modalità «veloce», il numero di porte richieste è ridotto.

- -v - Questa variabile consente di avere più informazioni e quindi di poter effettuare un'analisi più approfondita.

-

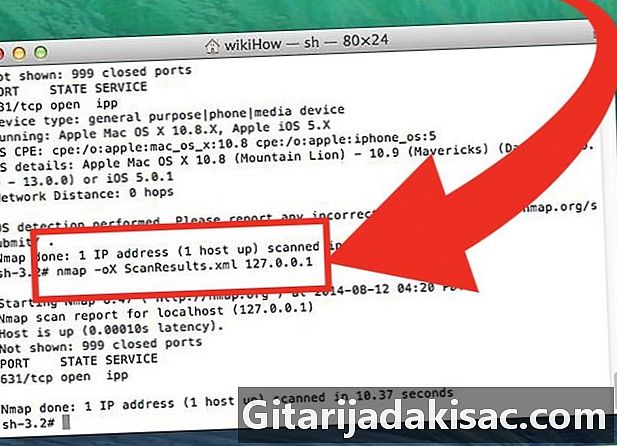

Modifica il rapporto come file XML. I risultati possono essere modificati come file XML che può essere letto da qualsiasi browser Internet. Per questo, è necessario utilizzare durante l'impostazione dei parametri della variabile -oXe se si desidera denominarlo immediatamente, utilizzare il comando seguente:nmap -oX Scan Results.xml.- Questo file XML può essere salvato dove vuoi e ovunque tu sia.