Contenuto

In questo articolo: Evitare malware Evitare di spiare l'accesso cablato

Internet è stato progettato per praticità e praticità e non per sicurezza. Se navighi in Internet nello stesso modo in cui lo fa l'utente medio di Internet, è probabile che alcune persone malintenzionate seguano le tue abitudini di navigazione utilizzando spyware o script e possano arrivare fino a utilizzare la fotocamera dal PC al computer. conoscenza. Coloro che ottengono informazioni di questa natura, ovunque si trovino nel mondo, possono sapere chi sei, dove vivi e ottenere molte più informazioni personali su di te. Esistono due tecniche principali di tracciamento su Internet.

- Metti spyware sul tuo computer

- "Ascolta" tutti i dati scambiati con server remoti da qualsiasi parte del mondo.

stadi

Metodo 1 Evita i malware

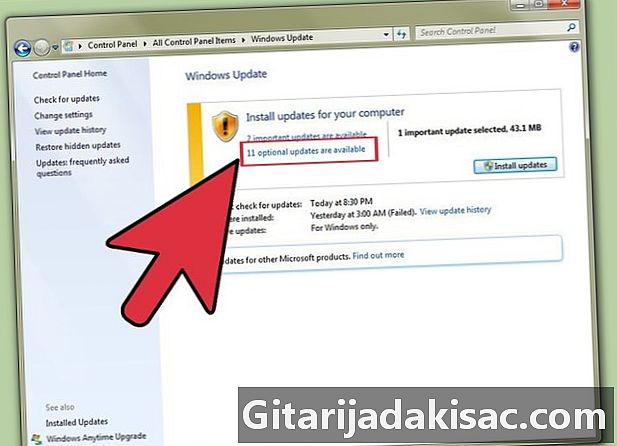

- Mantieni aggiornato il tuo sistema operativo. La tecnica più tradizionale utilizzata per spiare Internet è l'iniezione di spyware che può aprire le "porte di accesso" del sistema della vittima a sua insaputa. Mantenendo aggiornato il tuo sistema operativo, consentirai al suo editore di attenuare le correzioni di sicurezza del software per proteggere le parti più vulnerabili del tuo sistema operativo e causare malfunzionamenti del malware.

-

Mantieni aggiornate le tue applicazioni. È certo che le applicazioni utilizzate vengono aggiornate per migliorare le funzionalità, ma è anche un modo per correggere i bug. Esistono diversi tipi di bug: alcuni di essi produrranno solo disfunzioni percepibili dall'utente, altri influenzeranno alcune modalità di funzionamento del programma, ma esiste anche una categoria che consente agli hacker di sfruttare automaticamente le vulnerabilità di sicurezza note, quindi Prendi automaticamente il controllo remoto della tua macchina. Va da sé che se tali bug vengono eliminati, questi attacchi smetteranno di accadere. -

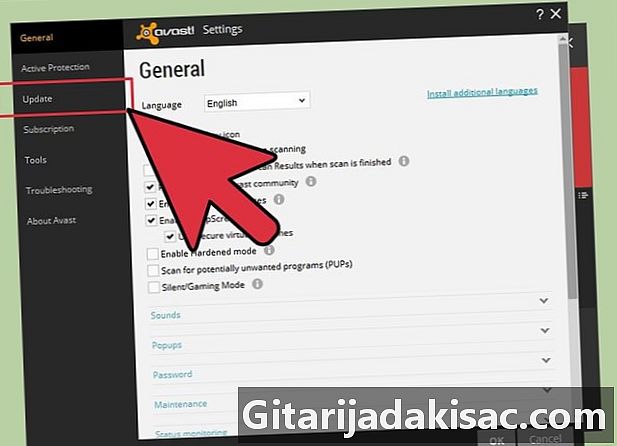

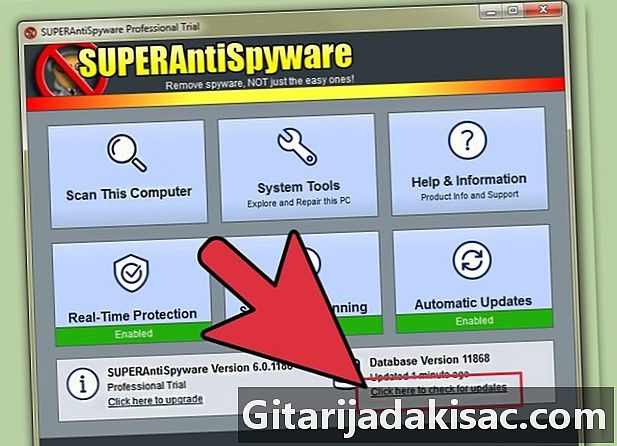

Mantieni il tuo antivirus in esecuzione e aggiornato. Ciò vale in particolare per i sistemi che funzionano in Windows. Se il database delle firme antivirus non viene aggiornato a intervalli regolari, non sarà in grado di rilevare immediatamente virus e malware. Se il tuo sistema non viene controllato regolarmente e il tuo antivirus non è impostato per essere eseguito in background, non sarà utile. Lo scopo dei programmi antivirus è di cercare virus, spyware, worm e rootkit ed eliminare queste minacce. Un programma specializzato nel rilevamento di spyware non avrà più effetto di un buon antivirus. -

Attiva un solo antivirus. Questi programmi devono agire in modo molto sospetto per essere efficaci.Nel migliore dei casi, si otterrà un "falso positivo" rilevato dall'uno o dall'altro antivirus e, nel peggiore dei casi, l'azione di uno di essi potrebbe essere ostacolata dall'altro. Se vuoi davvero usare più di un software antivirus, aggiorna i database delle firme, disconnetti il tuo computer da Internet, disabilita completamente il tuo antivirus principale e metti in azione il secondo nella sua modalità "scan on demand". Il tuo antivirus principale potrebbe quindi essere rilevato come un "falso positivo", ma sapere che non sarà un problema. Ora avvia l'antivirus principale e continua a utilizzare normalmente il computer. Il software Malwarebytes potrebbe essere un buon complemento al tuo primo livello di sicurezza antivirus. -

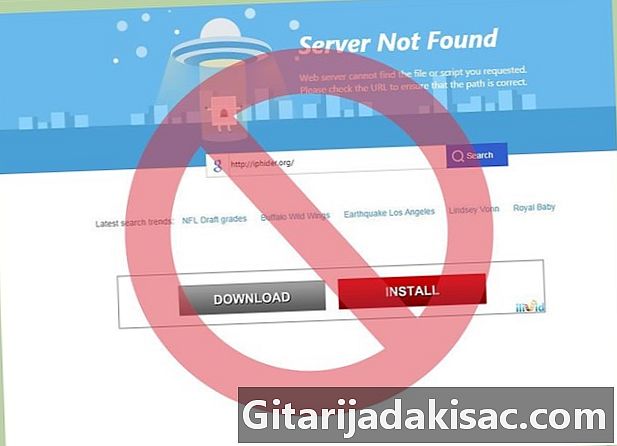

Effettua i tuoi download solo da siti attendibili. Non scaricare nulla che provenga da siti ufficiali (per qualsiasi sistema operativo) o da repository di applicazioni affidabili. Se si desidera scaricare VLC media player, scaricarlo solo dal repository dell'applicazione corrispondente al proprio sistema operativo o dal sito dell'editore. Cerca l'indirizzo del publisher su Google che ti darà:www.videolan.org/vlc/. Non utilizzare mai siti più o meno noti o non ufficiali, anche se il tuo antivirus non segnala allarmi quando lo fai. -

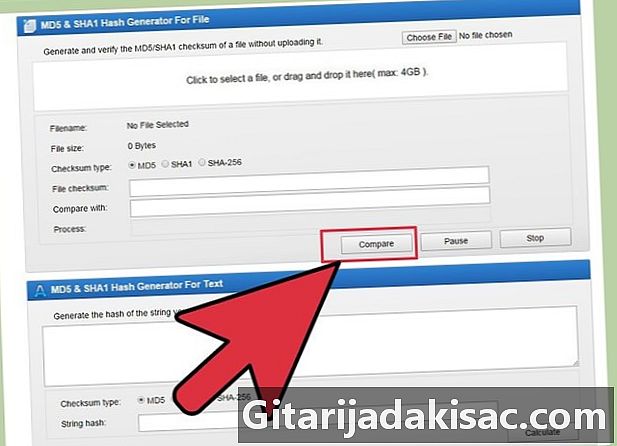

Esegui un controllo della firma binaria. Fare riferimento alle istruzioni fornite in questo sito e in questo articolo sulle firme md5 e SHA2. L'idea alla base di questo metodo di verifica è quella di creare una firma dal contenuto binario di un file (come l'installer di un'applicazione). La firma risultante viene fornita sul sito Web di download ufficiale o in un database attendibile. Dopo aver scaricato il file, è possibile riprodurre questa firma da soli con un programma progettato per generarlo, quindi confrontare il risultato ottenuto con ciò che viene fornito sul sito Web di download. Se le firme confrontate sono uguali, va tutto bene, altrimenti potresti aver scaricato un programma falsificato o manipolato che potrebbe contenere un virus o potrebbe essersi verificato un errore durante la trasmissione. In entrambi i casi, dovrai riavviare il download per avere la sensazione. Questo processo si applica automaticamente quando si scaricano distribuzioni Linux o BSD se si utilizza un gestore di pacchetti, quindi non dovrete preoccuparvi. Su Windows, dovrai eseguire questo controllo manualmente. -

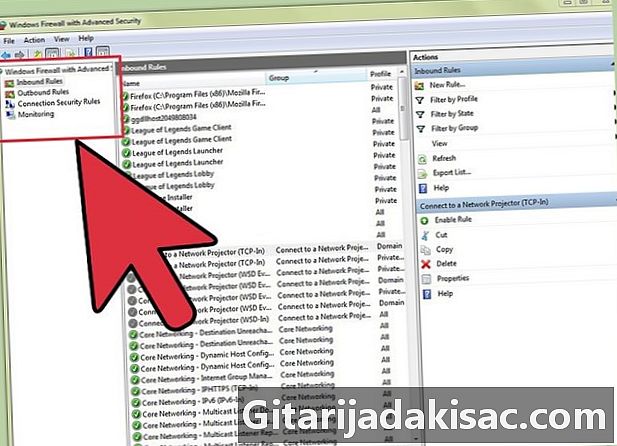

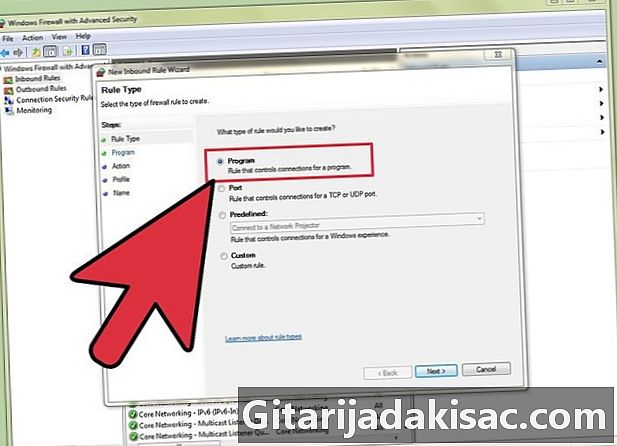

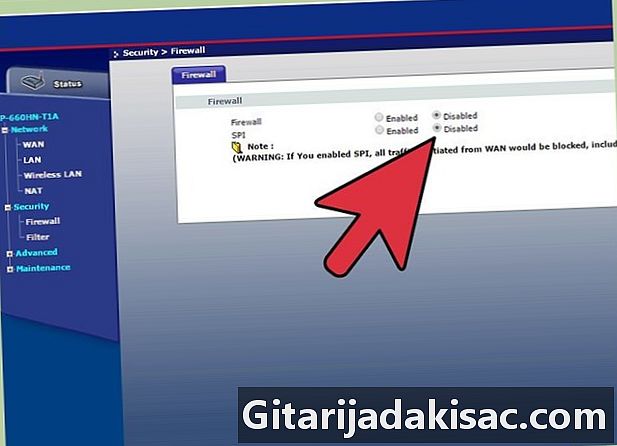

Metti in atto un firewall. Quelli integrati con le distribuzioni Linux sono di ottima qualità: è "netfilter" e "iptable" sotto Linux o "pf" sotto BSD. Su Windows, dovrai cercarne uno corretto. Per capire cos'è un firewall, immagina uno switchman in un grande cantiere di smistamento, dove ci sono treni (simili ai dati di una rete), banchine (paragonabili alle porte del firewall) e binari ( paragonabile ai flussi di dati). Un treno non può scaricare da solo: dovrà utilizzare un servizio di gestione simile ai demoni (sono programmi in esecuzione in background e che devono caricare una determinata porta). Senza questo servizio, anche se il treno raggiungesse la piattaforma giusta, non si potrebbe fare nulla. Un firewall non è né un muro né una barriera, è un sistema di affluenza, il cui ruolo è gestire il flusso di dati sulle porte impostate per consentire l'input o l'output. Detto questo, non hai la possibilità di controllare le connessioni in uscita a meno che non blocchi o disconnetti la rete, ma puoi vedere cosa sta succedendo. Sebbene la maggior parte degli spyware sia in grado di intrufolarsi in modo intelligente nel firewall, non possono nascondere le loro attività. È molto più facile rilevare spyware che emettono informazioni dalla porta 993 anche se non si utilizza un'applicazione IMAP che trovarla nascosta in Internet Explorer che invia dati sulla porta 443, che si utilizza regolarmente e legittimamente. Se si utilizza un firewall standard (questo è il caso di fp e netfilter / iptable), verificare la presenza di deflussi imprevisti bloccando tutti gli input tranne le connessioni consentite. Ricordare di consentire tutti i flussi di dati sulla porta Loopback (lo) necessari e sicuri. -

Se il firewall è neutro, utilizzare solo per le attività di segnalazione. Non sarai in grado di bloccare in modo intelligente alcun flusso di dati con un firewall di questo tipo, che può solo filtrare i pacchetti. Evita il filtro di accesso "basato sull'applicazione", che è complicato da implementare, obsoleto e ti dà un senso di "falsa sicurezza". La maggior parte del malware si infiltra nel codice dannoso in applicazioni legittime che devono connettersi a Internet (come Internet Explorer) e di solito vengono avviate contemporaneamente. Quando questo browser tenta di connettersi, il firewall chiederà il tuo consenso e, se lo fornisci, lo spyware inizierà a emettere le sue informazioni multiplate con i tuoi dati legittimi sulle porte 80 e 443. -

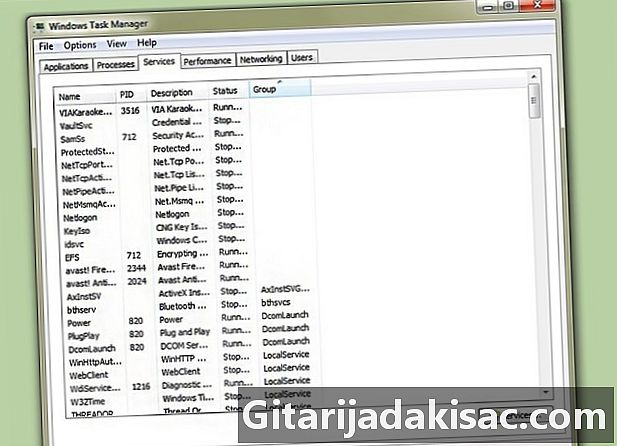

Controlla i servizi (o i demoni) in funzione. Per tornare all'esempio dello scarico del treno sopra menzionato, se a nessuno importa del carico, non accadrà nulla. Non utilizzare un server, non sarà necessario attivare il servizio per ascoltare ciò che sta accadendo all'esterno. Fai attenzione: la maggior parte dei servizi che eseguono Windows, Linux, Mac OS o BSD sono essenziali, ma non riescono ad ascoltare ciò che accade al di fuori del tuo computer. Se possibile, disabilitare i servizi non necessari o bloccare il traffico sulle porte corrispondenti del firewall. Ad esempio, se il servizio "NetBios" ascolta le porte 135 e 138, bloccare il traffico in entrata e in uscita da esse se non si utilizza Windows Share. Ricorda che i bug nei servizi sono generalmente porte aperte per prendere il controllo del tuo computer in remoto e se questi servizi sono bloccati da un firewall, nessuno sarà in grado di accedere al tuo sistema. Puoi anche provare a usare programmi di scansione come "nmap" per determinare le porte che dovrai bloccare o i servizi che dovranno essere inibiti (che saranno gli stessi). -

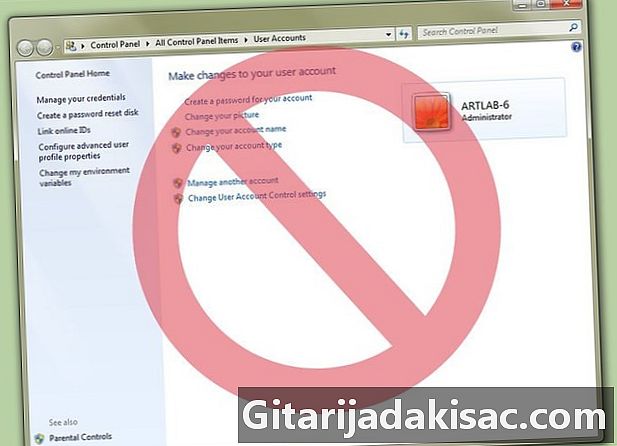

Non utilizzare l'account dell'amministratore di sistema. Questo è molto meglio nelle versioni Vista e Windows 7. Se si utilizza un account amministratore, qualsiasi applicazione, anche se dannosa, potrebbe richiedere l'esecuzione con privilegi di amministratore. I malware che non hanno accesso ai privilegi di amministratore dovranno essere intelligenti per distribuire energia al sistema se si ha familiarità con il funzionamento in modalità "standard". Nella migliore delle ipotesi, potrebbe solo inviarti informazioni come singolo utente, ma a nessun altro utente nel sistema. Non può consumare molte risorse di sistema per inviare le sue informazioni e sarà molto più facile da rilevare ed eliminare dal computer. -

Prendi in considerazione il passaggio a Linux. Se non ti piacciono i giochi per computer o non usi software rari o specializzati, sarebbe meglio passare a Linux. Ad oggi, è noto che una dozzina di malware che ha tentato di infettare questi sistemi e sono stati rapidamente neutralizzati attraverso gli aggiornamenti di sicurezza offerti dalle varie distribuzioni. Gli aggiornamenti delle applicazioni Linux sono verificati, firmati e provengono da repository autenticati. Sebbene esistano antivirus per Linux, non sono necessari, considerando la modalità di lavoro implementata su questo sistema. Troverai nei repository ufficiali delle distribuzioni Linux una grande quantità di applicazioni di alta qualità, mature, gratuite e gratuite, che soddisfano la maggior parte delle esigenze (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) e un gran numero programmi per l'uso e la conversione di file multimediali. La maggior parte di queste applicazioni gratuite sono state inizialmente sviluppate per e sotto Linux e successivamente sono state portate su Windows.

Metodo 2 Evita di spiare un accesso cablato

-

Verifica l'integrità della tua rete cablata. Assicurarsi che il cablaggio di rete non sia manomesso e che non vi siano collegamenti aggiuntivi su switch e splitter box. -

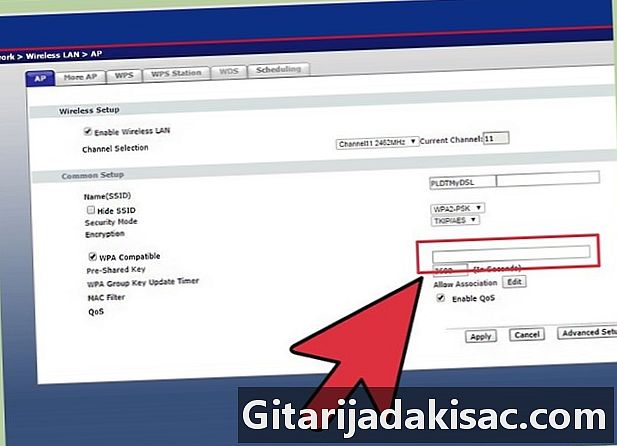

Controlla l'efficienza del protocollo di crittografia della tua rete wireless. Il flusso di dati del router deve essere crittografato almeno in base ai protocolli WPA-TKIP, WPA (2) -CCMP o WPA2-AES, quest'ultimo il più efficace. Le tecniche di spypicking si stanno evolvendo molto rapidamente, il protocollo WEP ora è diventato incoerente e quindi non protegge più la tua riservatezza. -

Non navigare mai tramite un proxy su Internet. Tieni presente che sei in una relazione di "fiducia" con colui che metterà in atto questa delega e che è un perfetto estraneo per te. Potrebbe non essere altrettanto significativo di quanto pensi e potrebbe essere in grado di "ascoltare" e registrare tutto ciò che invii o ricevi su Internet tramite il suo proxy. È anche possibile decodificare la crittografia fornita dai protocolli HTTPS, SMTPS o IMAP utilizzati se non si prendono precauzioni. In questo modo, può ottenere il numero della tua carta di credito o il codice di accesso al tuo conto bancario se effettui pagamenti online. È molto meglio per te utilizzare direttamente un protocollo HTTPS su un sito piuttosto che passare attraverso servizi intermedi totalmente sconosciuti. -

Usa la crittografia ove possibile. Questo è l'unico modo per assicurarsi che nessun altro oltre te e il server remoto sia in grado di capire cosa stai inviando e ricevendo. Utilizzare SSL / TLS quando possibile, evitare FTP, HTTP, POP, IMAP e SMTP e utilizzare invece le loro versioni protette, come SFTP, FTPS, HTTPS, POPS, IMAPS e POPS. Se il tuo browser ti informa che il certificato emesso da un sito è errato, evitalo. -

Non utilizzare alcun servizio di mascheramento IP. Questi servizi sono in realtà proxy. Tutti i tuoi dati li attraverseranno e potranno essere memorizzati da questi siti. Alcuni di essi sono persino strumenti di "phishing", ovvero possono inviarti la pagina falsa di un sito a cui sei collegato per vari motivi, chiederti di "ricordare" alcune delle tue informazioni personali sotto qualsiasi tipo di preambolo e quindi impersonerà il "buon" sito Web senza nemmeno rendersi conto di aver fornito le informazioni riservate agli sconosciuti.

- Non inserire email da persone che non conosci.

- Non includere documenti allegati a meno che non provengano da persone che conosci e la loro presenza sia esplicitamente menzionata nell'e-mail.

- I "bug" di Internet sono buoni modi per costruire la tua cronologia di navigazione a tua insaputa. Sarai in grado di neutralizzarli tramite diverse estensioni proposte da Firefox e Chrome.

- Se si ha familiarità con l'uso di giochi online che richiedono l'apertura di alcune porte, in genere non è necessario chiuderle di nuovo. Ricorda che senza un servizio attivo non esistono minacce e quando le tue applicazioni di gioco sono chiuse, nulla può più ascoltare i flussi di dati delle tue porte. È come se fossero chiusi.

- Se si utilizza un client di posta elettronica, configurarlo in modo che i messaggi di posta elettronica vengano visualizzati in puro e, non in HTML. Se non riesci a leggere una delle email ricevute, significa che è composta da un'immagine HTML. Puoi essere sicuro che si tratti di spam o pubblicità.

- Un singolo sito Web non può tracciare il tuo indirizzo IP su altri siti Web.

- Non far funzionare mai il tuo computer senza un firewall. Solo gli utenti della rete in cui ti trovi possono accedere alle vulnerabilità di sicurezza. Se rimuovi il firewall, l'intera Internet diventerà la tua rete e, in tal caso, un attacco a breve termine non sarebbe più un problema (al massimo pochi secondi).

- Non utilizzare mai più rilevatori di spyware contemporaneamente.

- Il tuo indirizzo IP non serve assolutamente agli hacker.

- I proprietari di siti Web non possono rintracciarti in modo efficiente con il tuo indirizzo IP. Nella maggior parte dei casi, l'indirizzo IP assegnato dal provider di servizi Internet (ISP) è "dinamico". Cambia in media ogni 48 ore e solo il tuo provider ISP sa davvero chi sei. È anche tecnicamente impossibile per lui registrare il traffico di tutti i suoi clienti e identificarli tutti.

- Se le porte di un firewall sono aperte, non saranno utili agli hacker se non c'è un cattivo servizio ad ascoltarle.

- Un indirizzo IP è solo un indirizzo come un altro. Conoscere il proprio indirizzo fisico o geografico non faciliterà il furto dei mobili e lo stesso vale per i dati con un indirizzo IP.